Wat is DORA?

Volledige naam: Digital Operational Resilience Act (DORA)

Oorsprong: European Union Regulation

Doelstelling: Versterken van de veerkracht van financiële instellingen binnen de EU.

Betrokken sectoren: banken, verzekeringsmaatschappijen, vermogensbeheerders en andere financiële instellingen.

Startdatum: 17 januari 2025

De impact van DORA op banken en verzekeringsmaatschappijen, zoals AG

DORA is gericht op het beschermen van de digitale infrastructuur in de financiële sector. Doelstelling: essentiële financiële diensten garanderen bij ongewenste incidenten, zoals cyberaanvallen.

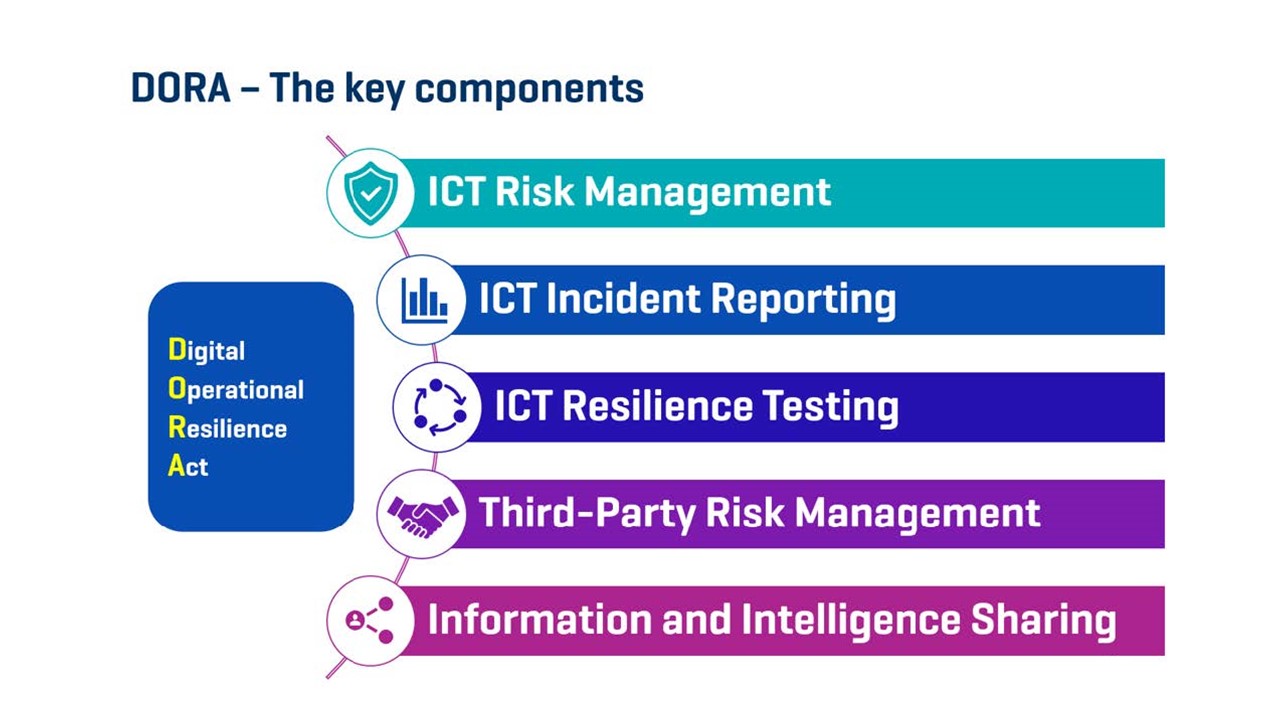

Met deze doelstelling verplicht de DORA-wetgeving financiële instellingen om:

- Een robuust mechanisme te installeren voor het beheer van online en digitale risico's.

- Een systeem voor incidentrapportage te implementeren.

- Strikte testprotocollen voor digitale veerkracht na te leven om de cyberbeveiliging te vergroten. En te weerstaan aan – en te herstellen van – cyberdreigingen en andere operationele problemen.

De DORA-verordening vereist bovendien:

- Meer transparantie naar regelgevende instanties toe.

- Het uitwisselen van dreigingen en hacks.

- Nauwe samenwerking met sectorgenoten.

- Meer aandacht voor risicobeheer bij leveranciers en externe dienstverleners.

Met andere woorden: vanaf nu zijn we verantwoordelijk voor de digitale veerkracht van de integrale toeleveringsketen.

Hoe werd AG DORA-compliant?

Voor gedetailleerde informatie over AG's stappenplan om te voldoen aan DORA, consulteerden we Francis De Cock (IT DXO) en Inge De Decker (Operational Risk Management).

Bij aanvang van het project legden we de compliance-vereisten voor aan Philippe Van Belle (Chief Information & Technology Officer) en Nathalie Vanderbecken (Chief Risk Officer). Hun teams zetten mee de schouders onder dit project.

De eerste fase: de opstart van een centraal project-managementteam, dat een stappenplan en een planning opmaakte – met de DORA-prioriteiten als leidraad.

De tweede fase: het opzetten van een multidisciplinair team voor elk van de vijf pijlers – om de compliance-inspanningen te overzien.

De eerste pijler omschrijft het risicobeleid dat financiële instellingen moeten implementeren. Wat betekent dit concreet voor AG?

De tweede pijler van DORA heeft betrekking op incident-rapportering. Financiële instellingen moeten elk ernstig incident voortaan onmiddellijk melden bij de Nationale Bank van België.

Cruciale informatie moet snel gedeeld worden met andere financiële instellingen in de EU. Zo kunnen alle instellingen in de sector zich terdege voorbereiden en wapenen tegen externe dreigingen. Het is een uitgelezen methode om collectieve verdedigingsmechanismen te versterken. In deze context beschikken we over robuuste protocollen voor incidentenbeheer. Die laten toe om snel en effectief te reageren op grote cyberaanvallen en andere IT-gerelateerde problemen.

De derde pijler vereist robuuste preventiemechanismen, om ervoor te zorgen dat financiële instellingen kunnen weerstaan aan IT-problemen. En ervan kunnen herstellen, zonder impact op de activiteiten.

Deze pijler focust op weerbaarheid – gebaseerd op twee principes.

Het eerste principe focust op operationele weerbaarheid. Een belangrijk onderdeel van deze pijler is het opzetten van een geavanceerde technische infrastructuur, inclusief de duplicatie van onze datacenters. Dat garandeert de continuïteit van onze diensten. Eén van de centra kan naadloos de operaties overnemen, als het andere problemen ondervindt. Op deze manier zorgen we voor een ononderbroken dienstverlening. Zo behouden we het vertrouwen van onze klanten. In deze context beschikken we ook over het SOC (Security Operation Centre), dat potentiële bedreigingen in realtime monitort, detecteert en er adequaat op reageert – om onze infrastructuur maximaal te beschermen.

Het tweede principe bestaat uit Threat-Led Penetration Testing (TLPT). We rapporteren de de testresultaten nauwgezet aan de regelgevende instanties, om transparantie en naleving van de DORA-normen te garanderen.

De vierde pijler vereist dat financiële instellingen hun IT-dienstverleners zorgvuldig selecteren en monitoren.

De vijfde en laatste pijler focust op het delen van informatie met andere financiële instellingen, in het geval van een cyberdreiging.

DORA moedigt ons sterk aan om informatie over cyberdreigingen te delen met andere financiële instellingen. Dit gaat bijvoorbeeld over stresstests, tactieken, opsporingsmethodes, reactieprocedures, cybersecurity-alerts en strategieën om risico’s te beperken. Het doel is telkens hetzelfde: het risicobewustzijn rond cyberdreigingen verhogen en de weerbaarheid van de financiële sector versterken.

Terugblik op het traject richting DORA-compliance

Terugkijkend op de roadmap naar DORA-compliance, kunnen we 6 belangrijke succesfactoren in kaart te brengen:

1. Grondig voorbereiden en vroegtijdig plannen: een goede voorbereiding is het halve werk. Het was noodzakelijk om ruim voor de deadline te starten met de voorbereidingen om te voldoen aan de DORA-richtlijnen – rekening houdend met de uitgebreide informatie over de regelgeving. Dat gaf ons de kans om de vereisten diepgaand te doorgronden, onze huidige systemen te evalueren en de vooropgestelde aanpassingen of verbeteringen in kaart te brengen.

2. Trainen van multidisciplinaire teams: multidisciplinaire teams zijn onmisbaar om te voldoen aan de veelzijdige regelgeving. De projectteams zijn daarom samengesteld uit experten van verschillende afdelingen: IT, cyberexperts, het Cloud Centre of Excellence, Risk and Business Continuity Management, Procurement en IT Operations. Deze aanpak garandeert een holistische benadering van de complexe uitdagingen rond de nieuwe regelgeving.

3. Gebruik van bestaande frameworks: bestaande standaarden en frameworks zijn een echte hefboom. De huidige compliance met de ISO 27001-norm gaf ons een voorsprong om te voldoen aan heel wat wettelijke DORA-vereisten. Bestaande certificeringen zijn dus een solide basis voor naleving van de DORA-richtlijnen.

4. Overleg met het management: de back-up van het management was essentieel voor het welslagen van het DORA-project. De steun van het management faciliteerde de mobilisatie van middelen en mensen. En het draagt bij aan de culturele omslag die nodig is om de compliance-doelstellingen te behalen. In deze context bouwen we verder op eerdere successen, zoals het behalen van de ISO27001-certificering.

5. Documentatie en reporting: het is aanbevolen om gedetailleerde en nauwkeurige documentatie bij te houden van alle compliance-processen, tests en incidenten. Deze documentatie is noodzakelijk voor interne reviews en audits, maar ook om de compliance-status te verantwoorden bij regelgevende instanties.

6. Up-to-date en agile blijven: het security-landschap evolueert snel, ook in de nabije toekomst. We hebben er dus alle belang bij om nieuwe trends en updates op de voet te volgen. Zo kunnen we kort op de bal spelen, om strategieën en processen bij te sturen indien nodig. Ten slotte houden we ook de regelgeving nauwlettend in het oog, met het oog op eventuele aanpassingen. Zo kunnen we blijvend tegemoetkomen aan de meest veeleisende compliance-standaarden!